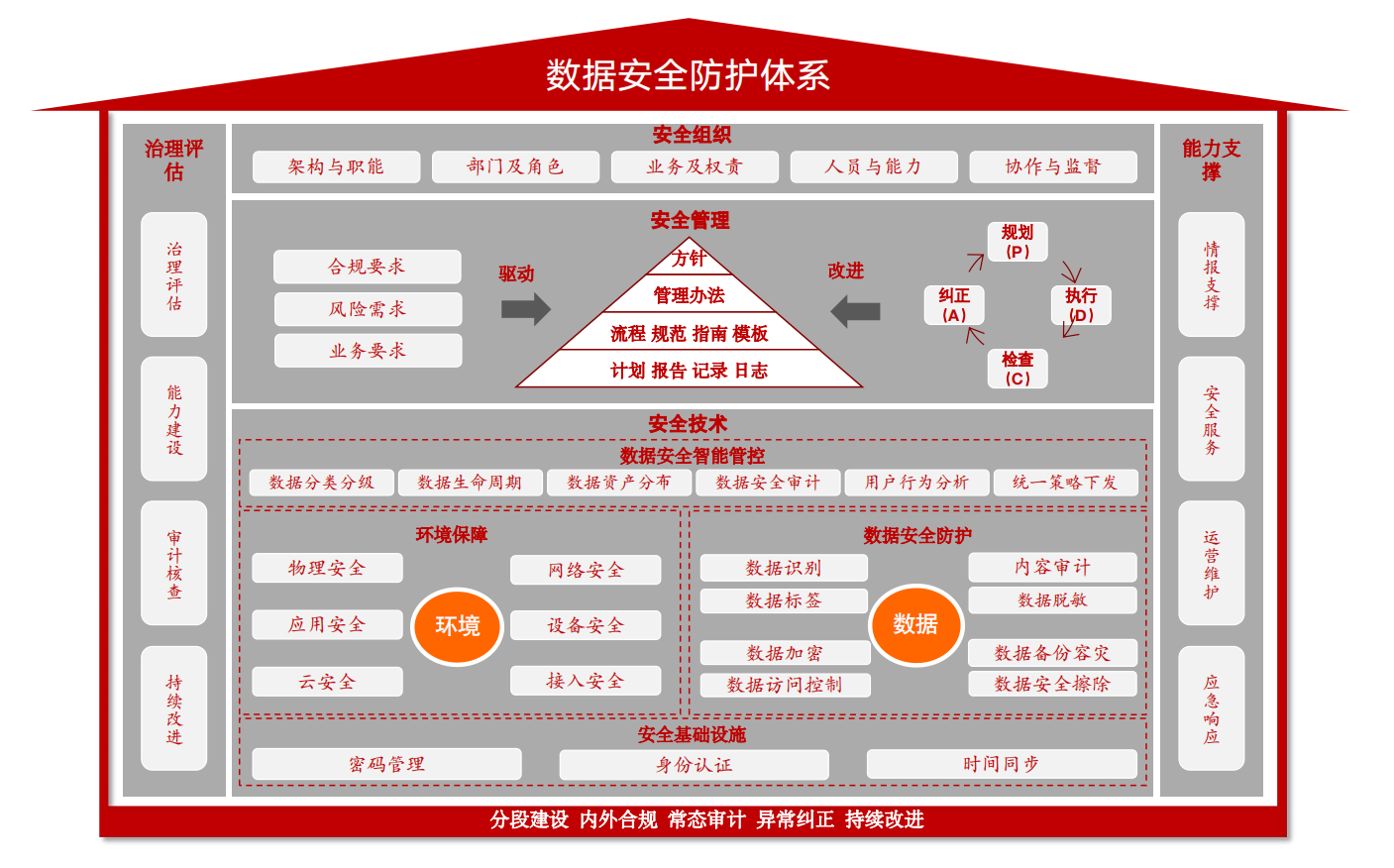

在当今数字时代,数据安全问题愈加受到重视。无论是隐私信息还是商业秘密,若遭窃取或篡改,其带来的危害是不言而喻的。作为程序员,我们有责任为系统搭建坚实可靠的防护罩,让数据在云端或本地环境中安全传输、加密存储。今天,就让我们一起剖析Qt 5.14.2版本中的密码学工具箱,探讨如何全方位护航数据安全。

一、数据安全概述

本部分将为读者导览密码学的基础知识。

1、什么是数据加密?

数据加密是一种将明文数据转换为密文数据的过程,使得未经授权的人无法直接读取和理解数据内容,从而保护数据的机密性和完整性。

具体来说,加密是通过使用密钥(key)和加密算法(encryption algorithm)的组合,将原始可读的明文数据转换为无法直接阅读的密文数据。只有拥有正确的密钥并使用相同的算法,才能对密文进行解密,重新获得明文数据。

常见的加密算法有对称加密算法(如AES、DES、3DES等)和非对称加密算法(如RSA)。此外,哈希算法(如MD5、SHA系列)可以为数据生成消息摘要,用于验证数据完整性。

总之,数据加密是保护信息安全、确保数据传输和存储安全的重要手段,在网络通信、移动应用、云存储等各个领域都有广泛应用。

2、为何需要数据加密?

数据加密主要有以下几个目的:

(1)、保护数据隐私: 防止敏感信息(如个人隐私、金融数据等)在传输或存储过程中被窃取和泄露。

(2)、维护数据完整性: 检测数据在传输过程中是否被篡改或破坏。

(3)、数据身份认证: 确认数据来源的合法性和真实性。

(4)、提供数据不可否认性: 发送方无法否认曾经发送过该数据。

3、对称加密与非对称加密有何不同?

对称加密和非对称加密是两种常见的加密方式,它们的工作原理和使用场景有所不同:

(1)、对称加密(Symmetric Encryption)

使用单个密钥进行加密和解密

加密和解密使用相同的密钥

密钥必须安全地共享给通信双方

算法执行速度快,适合加密大量数据

常见算法:AES、DES、3DES、RC4等

(2)、非对称加密(Asymmetric Encryption)

使用一对密钥:公钥(public key)和私钥(private key)

公钥用于加密,私钥用于解密

公钥可以公开,私钥必须严格保密

算法执行速度较慢,通常用于小数据量(如密钥交换)

常见算法:RSA、ECC(椭圆曲线加密)等

(3)、对称加密与非对称加密对比

- 密钥共享:对称加密需要安全地共享密钥,非对称加密公钥可公开

- 加解密速度:对称加密快,非对称加密慢

- 适用场景:

- 对称加密适合大数据量加密传输

- 非对称加密适合密钥协商、数字签名等

- 安全性:

- 对称加密安全性依赖密钥保护

- 非对称加密如果私钥泄露则安全性受损

通常对于大数据量的加密传输,会先使用非对称加密协商一个对称加密密钥,再使用对称加密进行数据加密传输,这种模式被广泛应用。

4、哈希算法是什么?

哈希算法(Hash Algorithm)是一种将任意长度的数据输入映射为固定长度的小数据串(哈希值或消息摘要)的单向算法。主要有以下特点:

(1)、单向性(Irreversibility)

哈希过程是不可逆的,无法从哈希值反推出原始数据。这使得哈希算法在数据指纹、数字签名等应用中非常有用。

(2)、雪崩效应(Avalanche Effect)

输入数据的微小变化会使得输出的哈希值产生很大的差异。这可以有效防止相似数据产生相似的哈希值。

(3)、压缩性(Compression)

无论输入数据的长度是多少,输出的哈希值长度都是固定的,通常为128位或256位。

(4)、抗冲突(Collision Resistant)

理想的哈希算法很难找到两个不同的输入能产生相同的哈希值,发生碰撞的概率极低。

常见的哈希算法有:

- MD5 (128位哈希值)

- SHA-1 (160位哈希值)

- SHA-256、SHA-384、SHA-512 (256位、384位、512位哈希值)

哈希算法的应用非常广泛,如:

文件完整性校验

数字签名

密码存储(不直接存储密码明文)

消息认证码(MAC)

负载均衡

数据去重

总之,哈希算法通过将任意长度数据映射为短小固定长度的哈希值,在数据安全、消息认证、数据完整性校验等场景中发挥着重要作用。

二、QByteArray加密初体验

QByteArray不仅提供基本的字节数组操作,更内置多种加密算法,可实现数据的对称加密、哈希加密及Base64编解码。我们首先动手体验QByteArray的密码学能力。

QByteArray data = "Hello Qt Data Security!";

//AES 256位对称加密

QByteArray key = QByteArray::fromHex("603deb1015ca71be2b73aef0857d77811f352c073b6108d72d9810a30914dff4");

QByteArray encrypted = QMessageAuthenticationCode::hash(data, key, QCryptographicHash::Sha256).toHex();

//MD5哈希加密

QByteArray hashValue = QCryptographicHash::hash(data, QCryptographicHash::Md5).toHex();

//Base64编码

QByteArray base64Data = data.toBase64();

三、高级AES加密模式剖析

QByteArray提供的AES加密相对简单,无法满足更多场景的需求。好在Qt提供了专门的QAesXXX类,支持多种加密模式(ECB/CBC/CFB/OFB),以及填充模式、初始化向量等高级选项。本节将详解其使用方法。

QAesEncryption encryption(QAesEncryption::AES_256, QAesEncryption::ECB);

QByteArray key = QAesEncryption::generateKey(QAesEncryption::AES_256);

encryption.setKey(key);

QByteArray data = "Hello Qt AES Encryption!";

QByteArray encrypted = encryption.encrypt(data);

QByteArray decrypted = encryption.decrypt(encrypted);

四、Qt随机数生成器(QRNG)

密钥的安全性对加密算法非常关键。Qt提供了QRNG(Qt Random Number Generator)随机数生成器,可生成加密级别的高强度随机数,为加密算法提供高强度密钥。我们来看具体使用方式:

char key[33];

uint64_t randomvalue;

int ret;

ret = qrandomseed(); //1.初始化

ret = qrandomseed64(); //2.以uint64形式返回熵估计

qrandomcpuaes(key, 33, &randomvalue); //3.生成32字节AES加密密钥

五、跨平台加密案例

聊天工具跨平台加密对于聊天工具等需要在不同操作系统和设备之间进行端到端数据传输的应用程序而言,是一个必须解决的关键问题。以下是一个详细的案例分析和解决方案:

1、跨平台的挑战

在开发跨平台应用时,我们需要考虑操作系统、硬件架构、编译环境等差异带来的兼容性问题。加密算法和密钥生成方式可能在不同平台上有细微的差异,从而导致加解密失败。

2、统一的加密库

为了解决这一问题,我们需要选择一个跨平台的加密库,确保在所有平台上使用完全相同的算法实现。以Qt框架为例,其QCA(Qt Cryptographic Architecture)模块就提供了这样的跨平台加密功能支持,包括对称加密(AES/DES/Blowfish等)、哈希算法(MD5/SHA1/SHA256等)、密钥生成、数字签名等。

3、密钥协商与密钥管理

我们需要为聊天双方协商并共享一个对称加密密钥。这可以利用非对称加密算法(如RSA)实现。

每个客户端生成自己的RSA密钥对(公钥和私钥)

各自将公钥发送给对方

使用对方的公钥加密一个随机生成的AES会话密钥,发送给对方

对方使用自己的私钥解密获取AES会话密钥

双方使用该AES会话密钥加密聊天数据进行通信

4、数据加密传输流程

#include <QCoreApplication>

#include <QCA>

#include <QDebug>

// 生成RSA密钥对

void generateRSAKeyPair(QCA::PrivateKey &privateKey, QCA::PublicKey &publicKey)

{

QCA::InitializationVector iv = QCA::InitializationVector::fromByteArray(QCA::Random::randomize(16).toByteArray());

QCA::KeyLength keySize = QCA::KeyLength(2048);

QCA::RSA_PrivateKey privateRSAKey(keySize, iv);

privateKey = privateRSAKey.toPEM();

publicKey = privateRSAKey.toPublicKey();

}

int main(int argc, char *argv[])

{

QCoreApplication a(argc, argv);

// 生成发送方和接收方的RSA密钥对

QCA::PrivateKey senderPrivateKey, receiverPrivateKey;

QCA::PublicKey senderPublicKey, receiverPublicKey;

generateRSAKeyPair(senderPrivateKey, senderPublicKey);

generateRSAKeyPair(receiverPrivateKey, receiverPublicKey);

// 发送方: 生成AES会话密钥, 使用接收方公钥加密, 发送给接收方

QCA::SymmetricKey chatKey = QCA::SymmetricKey::generateKey("aes256", 32, QCA::SymmetricKey::EncodingHex);

QCA::PublicKey receiverPubKey(receiverPublicKey.toPEM());

QCA::SecureArray encryptedKey = chatKey.toByteArray().encrypt(receiverPubKey);

// 模拟网络传输加密后的AES密钥

qDebug() << "Encrypted AES Key:" << encryptedKey.toByteArray().toHex();

// 接收方: 使用自己的私钥解密获取AES密钥

QCA::PrivateKey myPrivateKey(receiverPrivateKey.toPEM());

QCA::SecureArray decryptedKey = encryptedKey.toByteArray().decrypt(myPrivateKey);

QCA::SymmetricKey receivedChatKey(decryptedKey);

// 发送方: 使用AES密钥加密聊天数据, 发送给接收方

QByteArray plainText = "Hello, this is a secret message!";

QCA::Cipher cipher(QCA::CipherMode::CBC, QCA::MessageAuthenticationCode::HMAC_SHA256, QCA::InitializationVector(16));

cipher.setup(chatKey);

QByteArray encryptedMsg = cipher.update(plainText);

// 模拟网络传输加密后的聊天数据

qDebug() << "Encrypted Message:" << encryptedMsg.toHex();

// 接收方: 使用AES密钥解密聊天数据

QCA::Cipher receiveCipher(QCA::CipherMode::CBC, QCA::MessageAuthenticationCode::HMAC_SHA256, QCA::InitializationVector(16));

receiveCipher.open(QCA::CipherMode::Decode, receivedChatKey);

QByteArray decryptedMsg = receiveCipher.update(encryptedMsg);

qDebug() << "Decrypted Message:" << decryptedMsg;

return a.exec();

}

在上面的示例中,我们模拟了发送方和接收方之间的密钥协商和加密数据传输过程。主要步骤如下:

- 使用

generateRSAKeyPair函数为发送方和接收方生成各自的RSA密钥对。 - 发送方生成一个随机的AES会话密钥

chatKey,使用接收方的公钥receiverPublicKey进行加密,然后将加密后的密钥encryptedKey发送给接收方。 - 接收方使用自己的私钥

receiverPrivateKey解密获取chatKey。 - 发送方使用

chatKey加密明文消息plainText,得到加密后的消息encryptedMsg,并将其发送给接收方。 - 接收方使用之前解密得到的

chatKey,解密接收到的加密消息encryptedMsg,获取原始明文消息decryptedMsg。

这个示例中,我们使用了QCA库提供的RSA非对称加密算法进行密钥协商,使用AES对称加密算法加密传输聊天数据。其中也使用了CBC模式和HMAC-SHA256消息认证码,提高了加密数据的完整性保护。

总之,Qt为程序员提供了全面的密码学工具箱,只有熟练掌握相关API的使用,方能编写出安全可靠的程序。未来,或许量子计算的发展将彻底改变密码学的面貌,但当下,遵循已知的最佳实践就是我们应尽的职责。保护数据,就是保护世界!

![练习 17 Web [极客大挑战 2019]PHP](https://img-blog.csdnimg.cn/direct/557323ff649e4d17886a4d86a0855d6e.png)